Hersteller Yubico

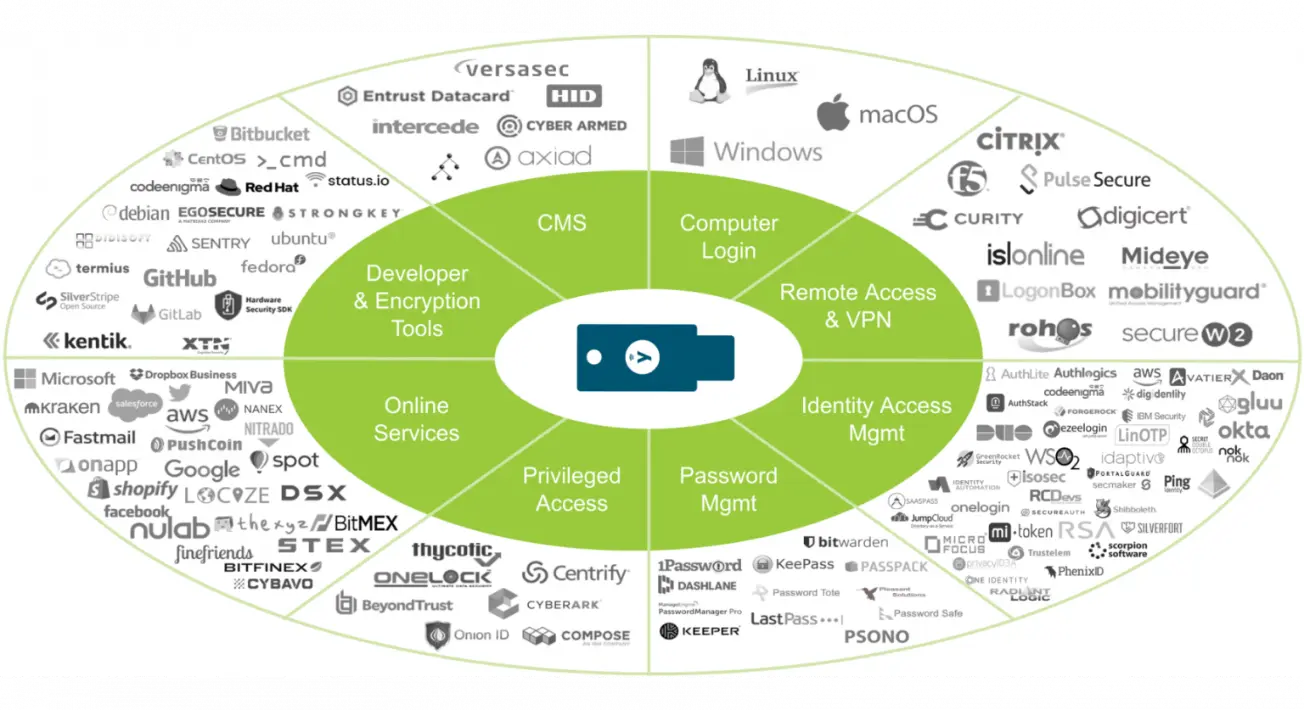

Der YubiKey von Yubico ermöglicht nicht nur eine leistungsstarke Zwei-Faktor-Authentifizierung für Ihre Anwendungen, sondern ist auch einfach und unkompliziert für den Benutzer: OneTouch-Authentifizierung statt lästigem Abtippen von Codes. Die YubiKeys können zur Sicherung vieler verschiedener Accounts verwendet werden – einschließlich Remote Access und VPN, Passwort-Manager, Computer Login, Google Mail-Login, Content Management Systeme, beliebte Online-Dienste und vieles mehr.

Der YubiKey vereint hohe Sicherheit und Benutzerfreundlichkeit mit einem unschlagbaren Preis-Leistungs-Verhältnis. Verglichen mit Smart Cards, anderen Sicherheitstoken, Mobiltelefonen und TPMs (Trusted Platform Modules) bietet der YubiKey eine Vielzahl an Vorteilen.

Produkte von Yubico

Anwendungen

Der YubiKey funktioniert mit zahlreichen Anwendungen Out-of-the-box und ohne Client-Software.

Funktionen

Der YubiKey bietet zahlreiche Funktionen für die Absicherung Ihrer Logins.

Jeder YubiKey (außer der blaue Security Key) verfügt über 2 Slots, die Sie mit dem Personalisierungstool von Yubico unabhängig voneinander konfigurieren können. So funktioniert der Key praktisch wie zwei separate Schlüssel. (Bei Lieferung ist Slot 1 mit dem Yubico OTP konfiguriert.)

Folgende Funktionen sind /je nach YubiKey) verfügbar:

Der YubiKey generiert ein verschlüsseltes Passwort, das nur einmal verwendet werden kann. Ein Hacker würde somit Ihren YubiKey benötigen, um das entsprechende Einmalpasswort zu genieren. Yubico-OTP kann mit allen YubiKeys, mit Ausnahme des U2F Security Keys, genutzt werden.

U2F ist ein offener 2-Faktor-Authentifizierungsstandard, der einen sicheren Zugriff auf eine beliebige Anzahl von webbasierten Diensten (beispielsweise Gmail oder Dropbox) ermöglicht – sofort und ohne Treiber oder Client-Software. Die U2F Spezifikationen wurden ursprünglich von Google entwickelt, mit Beteiligung von Yubico und NXP. Heute befindet sich alles unter dem Dach der FIDO Alliance (Fast IDentity Online).

FIDO2 ist ein Standard der FIDO Alliance, der eine starke Authentifizierung im Web ermöglicht.

Der YubiKey generiert ein sechs- oder achtstelliges Einmalpasswort für jeden beliebigen Dienst, der OATH-HOTP unterstützt. Diese Aktion ist eventbasiert, so dass für jedes Event ein neues Passwort generiert wird. Das OATH-HOTP Feature ist für jeden YubiKey außer dem blauen U2F-Security Key verfügbar.

Der YubiKey generiert ein sechs- oder achtstelliges zeitbasiertes Einmalpasswort für den Login in alle Dienste, die OATH-TOTP unterstützen. Hierzu gehören unter anderen Microsoft Cloud Accounts, Google Apps, Dropbox und EverNote. Es wird für jedes Zeitintervall, in der Regel alle 30 Sekunden, ein neues Einmalpasswort generiert. Mit Ausnahme des U2F Security Keys, kann OATH-TOTP auf allen YubiKeys konfiguriert werden.

Static Password ist ein wesentliches YubiKey Feature, das ein 38-stelliges statisches Passwort für das Login in jede beliebige Anwendung generiert. Am häufigsten wird dieses Feature für Altsysteme verwendet, die nicht für andere Zwei-Faktor-Optionen nachgerüstet werden können. Static Password kann für alle YubiKeys, mit Ausnahme des U2F Security Keys, konfiguriert werden.

Challenge-Response ist am besten für die Offline-Authentifizierung geeignet und kann sowohl für Windows, Mac als auch Linux verwendet werden. Sämtliche YubiKeys, außer dem blauen U2F Security Key, unterstützen Challenge-Response.

Smartcards enthalten einen Computerchip für den Datenaustausch. Auch der YubiKey Neo verfügt über dieses Feature, basierend auf dem Industriestandard PIV (Personal Identity and Verification Card).

In der realen Welt werden Dokumente und Daten oft durch eine Signatur validiert. OpenPGP, eine standardbasierte öffentliche Schlüsselkryptographie, signiert, ver- und entschlüsselt SMS, Emails und Dateien in der virtuellen Welt.

Über Yubico

Als Erfinder und Hersteller des YubiKeys hat Yubico neue Standards für eine sichere Anmeldung im Internet geschaffen. Die einzigartigen USB- und NFC-Keys ermöglichen eine sichere und einfache OneTouch-Authentifizierung über verschiedene Authentifizierungsprotokolle – ohne dass Treiber oder Client-Software benötigt werden. In 156 Ländern wurde der YubiKey erfolgreich in zahlreichen Unternehmen eingeführt, darunter 8 der Top 10 Internet-Firmen. Auch im Consumer-Markt setzen immer mehr Anwender auf die benutzerfreundliche Zwei-Faktor-Authentifizierung mit dem YubiKey. Yubico wurde 2007 gegründet und hat Niederlassungen in Palo Alto, CA, Seattle, WA, Stockholm und London.